Server adalah sebuah komputer yg berfungsi untuk

mengatur komputer yang bertugas sebagai pelayan jaringan (yang melayani).

Server mengatur lalu lintas data dalam sebuah jaringan dan menyediakan resource yang dapat dipakai oleh

komputer lain yang terhubung dalam jaringannya. Macam – macam server ada berupa

printer server, file server, disk server, dan database server.

Client adalah komputer dalam jaringan yang

menggunakan sumber daya yang disediakan oleh server. Pada prinsipnya client dan

server merupakan suatu sistem yang merupakan aplikasi jaringan komputer yang saling terhubung.

Karakteristik Server :

·

Pasif

·

Menunggu request

·

Menerima

request, memproses mereka dan mengirimkan balasan berupa service

Karakteristik Client :

·

Aktif

·

Mengirim request

·

Menunggu dan

menerima balasan dari server

Server menyediakan service dengan bermacam-macam

kemampuan, baik untuk lokal maupun remote. Server listening pada suatu port dan

menunggu incoming connection ke port.

Koneksi bisa berupa lokal maupuan remote. Port sebenarnya suatu alamat pada

stack jaringan kernel, sebagai cara dimana transport layer mengelola koneksi

dan melakukan pertukaran data antar komputer. Port yang terbuka mempunyai

resiko terkait dengan exploit. Perlu dikelola port mana yang perlu dibuka dan

yang ditutup untuk mengurangi resiko terhadap exploit.

Ada beberapa utility yang bisa dipakai untuk

melakukan diagnosa terhadap sistem service dan port kita. Utility ini melakukan

scanning terhadap sistem untuk mencari port mana saja yang terbuka, ada juga

sekaligus memberikan laporan kelemahan sistem jika port ini terbuka.

Port Scanner merupakan program yang didesain untuk

menemukan layanan (service) apa saja yang dijalankan pada host jaringan. Untuk

mendapatkan akses ke host, cracker harus mengetahui titik-titik kelemahan yang

ada. Sebagai contoh, apabila cracker sudah mengetahui bahwa host menjalankan

proses ftp server, ia dapat menggunakan kelemahan-kelemahan yang ada pada ftp

server untuk mendapatkan akses. Dari bagian ini kita dapat mengambil kesimpulan

bahwa layanan yang tidak benar-benar diperlukan sebaiknya dihilangkan untuk

memperkecil resiko keamanan yang mungkin terjadi.

A. TYPE SCANNING

1.

Connect Scan

(-sT)

Jenis scan ini connect ke port sasaran dan

menyelesaikan three-way handshake

(SYN, SYN/ACK, dan ACK). Scan jenis ini mudah terdeteksi oleh sistem sasaran.

2.

TCP SYN Scan

(-sS)

SYN scan sulit terdeteksi, karena tidak menggunakan

3 way handshake secara lengkap, yang disebut sebagai teknik half open scanning. Teknik ini dikenal

sebagai half-opening scanning karena suatu koneksi penuh TCP tidak sampai

terbentuk. Teknik ini bersifat siluman dibandingkan TCP connect penuh, dan

tidak akan tercatat pada log sistem sasaran.

3.

TCP FIN Scan

(-sF)

Teknik ini mengirim suatu paket FIN ke port sasaran.

Berdasarkan RFC 793, sistem sasaran akan mengirim balik suatu RST untuk setiap

port yang tertutup. Teknik ini hanya dapat dipakai pada stack TCP/IP berbasis

UNIX.

4.

TCP Xmas Tree

Scan (-sX)

Teknik ini mengirimkan suatu paket FIN, URG, dan

PUSH ke port sasaran. Berdasarkan RFC 793, sistem sasaran akan mengembalikan

suatu RST untuk semua port yang tertutup.

5.

TCP Null Scan

(-sN)

Teknik ini membuat off semua flag. Berdasarkan RFC

793, sistem sasaran akan mengirim balik suatu RST untuk semua port yang

tertutup.

6.

TCP ACK Scan

(-sA)

Teknik ini digunakan untuk memetakan set aturan

firewall. Dapat membantu menentukan apakah firewall itu merupakan suatu simple

packet filter yang hanya membolehkan koneksi-koneksi tertentu (koneksi dengan

bit set ACK) atau suatu firewall yang menjalankan advance packet filtering.

7.

TCP Windows Scan

(-sW)

Teknik ini dapat mendeteksi port-port terbuka maupun

terfilter/tidak terfilter pada sistem sistem tertentu (sebagai contoh, AIX dan

FreeBSD) sehubungan dengan anomali dari ukuran windows TCP yang dilaporkan.

8.

TCP RPC Scan

(-sR)

Teknik ini spesifik hanya pada system UNIX dan

digunakan untuk mendeteksi dan mengidentifikasi port RPC (Remote Procedure

Call) dan program serta normor versi yang berhubungan dengannya.

9.

UDP Scan (-sU)

Teknik ini mengirimkan suatu paket UDP ke port

sasaran. Bila port sasaran memberikan respon berupa pesan (ICMP port

unreachable) artinya port ini tertutup. Akurasi teknik ini sangat bergantung dengan

penggunaan jaringan dan system resource. Sebagai tambahan, UDP scanning

merupakan proses yang amat lambat apabila kita mencoba men-scan suatu perangkat

yang menjalankan packet filtering berbeban tinggi.

B. CARA SCANNING KE SISTEM DAN TOOLS

1.

Netstat

Merupakan utility yang powerfull untuk mengamati current state pada server, service apa

yang listening untuk incoming connection, interface mana yang listening, siapa

saja yang terhubung.

2.

Nmap/Zenmap

Merupakan software scanner yang paling tua yang

masih dipakai sampai sekarang.

3.

Nessus

Merupakan suatu tools yang powerfull untuk melihat

kelemahan port yang ada pada komputer kita dan komputer lain. Nessus akan

memberikan report secara lengkap apa kelemahan komputer kita dan bagaimana cara

mengatasinya.

C. KONFIGURASI NETWORK SCANNING DAN PROBING PADA UBUNTU

12.04

1.

Lakukan

footprinting pada suatu alamat website seperti berikut :

#nslookup

sis.pcr.ac.id

#whois

sis.pcr.ac.id

#dig sis.pcr.ac.id

|

| nslookup |

|

| whois |

|

| dig |

2.

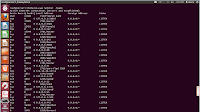

Untuk dapat

melihat status service yang aktif di local komputer, lakukan perintah berikut :

#netstat –tpane

#netstat –tupane

|

| #netstat -tpane |

|

| #netstat -tupane |

3.

Untuk dapat

mencari informasi dari suatu jaringan sebuah situs, dapat menggunakan tools

NMAP. Pastikan terlebih dahulu Nmap dan Wireshark anda telah terinstall dengan

melakukan perintah berikut :

#apt-get

install nmap wireshark

4.

Lakukan perintah

berikut untuk dapat mengetahui informasi dari sebuah situs :

#nmap –sT

–v Nama_IP_Target

#nmap –sS

–v Nama_IP_Target

#nmap –O

–v Nama_IP_Target

#nmap –sF

–v Nama_IP_Target

Berikut hasil

pencarian informasi menggunakan Nmap dengan situs sis.pcr.ac.id :

#nmap –sT

–v Nama_IP_Target

Starting Nmap 5.21 ( http://nmap.org

) at 2013-06-27 08:20 WIT

Illegal netmask value,

must be /0 - /32 . Assuming /32 (one

host)

Initiating Ping Scan at

08:20

Scanning sis.pcr.ac.id

(172.16.10.14) [4 ports]

Completed Ping Scan at

08:20, 0.02s elapsed (1 total hosts)

Initiating Parallel DNS

resolution of 1 host. at 08:20

Completed Parallel DNS

resolution of 1 host. at 08:20, 0.05s elapsed

Initiating Connect Scan

at 08:20

Scanning sis.pcr.ac.id

(172.16.10.14) [1000 ports]

Discovered open port

1025/tcp on 172.16.10.14

Discovered open port

139/tcp on 172.16.10.14

Discovered open port

3389/tcp on 172.16.10.14

Discovered open port

25/tcp on 172.16.10.14

Discovered open port

8011/tcp on 172.16.10.14

Discovered open port

1030/tcp on 172.16.10.14

Discovered open port

8099/tcp on 172.16.10.14

Discovered open port

1035/tcp on 172.16.10.14

Discovered open port

1026/tcp on 172.16.10.14

Discovered open port

1036/tcp on 172.16.10.14

Discovered open port

445/tcp on 172.16.10.14

Discovered open port

135/tcp on 172.16.10.14

Discovered open port

80/tcp on 172.16.10.14

Discovered open port

8009/tcp on 172.16.10.14

Completed Connect Scan

at 08:20, 2.91s elapsed (1000 total ports)

Nmap scan report for

sis.pcr.ac.id (172.16.10.14)

Host is up (0.00052s

latency).

Not shown: 986 closed

ports

PORT STATE SERVICE

25/tcp open

smtp

80/tcp open

http

135/tcp open

msrpc

139/tcp open

netbios-ssn

445/tcp open

microsoft-ds

1025/tcp open NFS-or-IIS

1026/tcp open LSA-or-nterm

1030/tcp open iad1

1035/tcp open multidropper

1036/tcp open unknown

3389/tcp open ms-term-serv

8009/tcp open ajp13

8011/tcp open unknown

8099/tcp open unknown

Read data files from:

/usr/share/nmap

Nmap done: 1 IP address

(1 host up) scanned in 3.17 seconds

Raw packets sent: 4 (152B) | Rcvd: 1

(28B)

You have new mail in

/var/mail/root

#nmap –sS

–v Nama_IP_Target

Starting Nmap 5.21 (

http://nmap.org ) at 2013-06-27 08:23 WIT

Initiating Ping Scan at

08:23

Scanning 172.16.10.14

[4 ports]

Completed Ping Scan at

08:23, 0.03s elapsed (1 total hosts)

Initiating Parallel DNS

resolution of 1 host. at 08:23

Completed Parallel DNS

resolution of 1 host. at 08:23, 0.08s elapsed

Initiating SYN Stealth

Scan at 08:23

Scanning 172.16.10.14

[1000 ports]

Discovered open port

139/tcp on 172.16.10.14

Discovered open port

3389/tcp on 172.16.10.14

Discovered open port

25/tcp on 172.16.10.14

Discovered open port

135/tcp on 172.16.10.14

Discovered open port

80/tcp on 172.16.10.14

Discovered open port

445/tcp on 172.16.10.14

Discovered open port

1025/tcp on 172.16.10.14

Increasing send delay

for 172.16.10.14 from 0 to 5 due to 52 out of 172 dropped probes since last

increase.

Discovered open port

1026/tcp on 172.16.10.14

Discovered open port

8011/tcp on 172.16.10.14

Discovered open port

8009/tcp on 172.16.10.14

Discovered open port

1030/tcp on 172.16.10.14

Discovered open port

1036/tcp on 172.16.10.14

Discovered open port

8099/tcp on 172.16.10.14

Discovered open port

1035/tcp on 172.16.10.14

Completed SYN Stealth

Scan at 08:24, 7.02s elapsed (1000 total ports)

Nmap scan report for

172.16.10.14

Host is up (0.0018s

latency).

Not shown: 986 closed

ports

PORT STATE SERVICE

25/tcp open

smtp

80/tcp open

http

135/tcp open

msrpc

139/tcp open

netbios-ssn

445/tcp open

microsoft-ds

1025/tcp open NFS-or-IIS

1026/tcp open LSA-or-nterm

1030/tcp open iad1

1035/tcp open multidropper

1036/tcp open unknown

3389/tcp open ms-term-serv

8009/tcp open ajp13

8011/tcp open unknown

8099/tcp open unknown

Read data files from:

/usr/share/nmap

Nmap done: 1 IP address

(1 host up) scanned in 7.31 seconds

Raw packets sent: 1137 (50.004KB) |

Rcvd: 1003 (40.172KB)

#nmap –O

–v Nama_IP_Target

Starting Nmap 5.21 (

http://nmap.org ) at 2013-06-27 08:25 WIT

Initiating Ping Scan at

08:25

Scanning 172.16.10.14

[4 ports]

Completed Ping Scan at

08:25, 0.04s elapsed (1 total hosts)

Initiating Parallel DNS

resolution of 1 host. at 08:25

Completed Parallel DNS

resolution of 1 host. at 08:25, 0.06s elapsed

Initiating SYN Stealth

Scan at 08:25

Scanning 172.16.10.14

[1000 ports]

Discovered open port

25/tcp on 172.16.10.14

Discovered open port

445/tcp on 172.16.10.14

Discovered open port

135/tcp on 172.16.10.14

Discovered open port

1036/tcp on 172.16.10.14

Discovered open port

80/tcp on 172.16.10.14

Discovered open port

1025/tcp on 172.16.10.14

Discovered open port

139/tcp on 172.16.10.14

Discovered open port

3389/tcp on 172.16.10.14

Discovered open port

1030/tcp on 172.16.10.14

Discovered open port

8009/tcp on 172.16.10.14

Discovered open port

1035/tcp on 172.16.10.14

Discovered open port

1026/tcp on 172.16.10.14

Discovered open port

8099/tcp on 172.16.10.14

Discovered open port

8011/tcp on 172.16.10.14

Completed SYN Stealth

Scan at 08:25, 4.02s elapsed (1000 total ports)

Initiating OS detection

(try #1) against 172.16.10.14

Nmap scan report for

172.16.10.14

Host is up (0.00063s

latency).

Not shown: 986 closed

ports

PORT STATE SERVICE

25/tcp open

smtp

80/tcp open

http

135/tcp open

msrpc

139/tcp open

netbios-ssn

445/tcp open

microsoft-ds

1025/tcp open NFS-or-IIS

1026/tcp open LSA-or-nterm

1030/tcp open iad1

1035/tcp open multidropper

1036/tcp open unknown

3389/tcp open ms-term-serv

8009/tcp open ajp13

8011/tcp open unknown

8099/tcp open unknown

Device type: general

purpose

Running: Microsoft

Windows XP

OS details: Microsoft

Windows XP SP2 or SP3, or Windows Server 2003

Network Distance: 1 hop

TCP Sequence

Prediction: Difficulty=256 (Good luck!)

IP ID Sequence

Generation: Incremental

Read data files from:

/usr/share/nmap

OS detection performed.

Please report any incorrect results at http://nmap.org/submit/ .

Nmap done: 1 IP address

(1 host up) scanned in 6.11 seconds

Raw packets sent: 1170 (52.482KB) |

Rcvd: 1021 (41.346KB)

#nmap –sF

–v Nama_IP_Target

Starting Nmap 5.21 (

http://nmap.org ) at 2013-06-27 08:26 WIT

Initiating Ping Scan at

08:26

Scanning 172.16.10.14

[4 ports]

Completed Ping Scan at

08:26, 0.02s elapsed (1 total hosts)

Initiating Parallel DNS

resolution of 1 host. at 08:26

Completed Parallel DNS

resolution of 1 host. at 08:26, 0.06s elapsed

Initiating FIN Scan at

08:26

Scanning 172.16.10.14

[1000 ports]

Increasing send delay

for 172.16.10.14 from 0 to 5 due to max_successful_tryno increase to 4

Increasing send delay

for 172.16.10.14 from 5 to 10 due to max_successful_tryno increase to 5

FIN Scan Timing: About

56.03% done; ETC: 08:27 (0:00:31 remaining)

Increasing send delay

for 172.16.10.14 from 10 to 20 due to max_successful_tryno increase to 6

Increasing send delay

for 172.16.10.14 from 20 to 40 due to max_successful_tryno increase to 7

Completed FIN Scan at

08:27, 73.09s elapsed (1000 total ports)

Nmap scan report for

172.16.10.14

Host is up (0.0018s

latency).

Not shown: 985 closed

ports

PORT STATE SERVICE

406/tcp open|filtered imsp

903/tcp filtered

iss-console-mgr

1042/tcp open|filtered unknown

1066/tcp open|filtered fpo-fns

1093/tcp open|filtered unknown

1755/tcp open|filtered wms

2103/tcp open|filtered zephyr-clt

4321/tcp open|filtered rwhois

9500/tcp open|filtered unknown

10010/tcp open|filtered

unknown

10629/tcp filtered unknown

13783/tcp open|filtered

netbackup

35500/tcp open|filtered

unknown

44442/tcp open|filtered

coldfusion-auth

65129/tcp open|filtered

unknown

Read data files from:

/usr/share/nmap

Nmap done: 1 IP address

(1 host up) scanned in 73.72 seconds

Raw packets sent: 1609 (64.352KB) |

Rcvd: 992 (39.884KB)

D. INSTALASI NESSUS PADA UBUNTU 12.04

1.

Download file

Nessus pada situs :

http://www.tenable.com/products/nessus/select-your-operating-system

2.

Pada menu Select

Your Operating System, pilih Linux à Nessus-5.2.1-debian6_i386.deb

3.

Setelah selesai

di download, buka situs Nessus tadi lalu pilih menu Plugin pada sebelah kanan

layar.

4.

Lalu klik Obtain

an Activation Code untuk mengaktifkan Nessus yang telah di download.

5.

Select Home

untuk kode Nessusnya.

6.

Masukkan

username, password dan email anda. Kode aktivasi akan dikirimkan ke email yang

anda inputkan.

7.

Buka terminal

ubuntu, masuk ke root. Ketikkan perintah berikut :

#cd

Downloads

8.

Setelah masuk

pada folder tersebut, ketik perintah berikut :

#sudo dpkg –i Nessus-5.2.1-debian6_i386.deb

9.

Setelah selesai

proses penginstallan, jalankan Nessus dengan mengetikkan perintah berikut :

#/etc/init.d/nessusd

start

10.

Untuk membuat

account baru, lakukan perintah berikut :

#/opt/nessus/sbin/nessus-adduser

11.

Setelah selesai

memasukkan username dan password untuk login ke Nessus, ketik perintah berikut

:

#/opt/nessus/bin/nessus-fetch

--register (masukkan kode aktivasi yang anda terima pada email)

12.

Restart Nessus

dengan menggunakan perintah berikut :

#/etc/init.d/nessusd

restart

13.

Buka browser pada

Ubuntu anda, lalu ketik https://localhost:8834 untuk login ke aplikasi Nessus.

Lalu masukkan username dan password yang telah anda buat sebelumnya.

14.

Setelah login

pada Nessus, klik New Scan pada Scan Template. Lalu akan muncul New Scan

Template. Masukkan Name, Type, Policy, dan Scan Targets dan klik Run Scan seperti

berikut :

|

| New Scan Template |

15.

Setelah selesai

complete scanning, maka akan terlihat host yang kita scan tersebut.

|

| Host Summary |

16.

Klik pada

Hostnya maka akan terlihat port – port yang bisa kita cari informasinya lebih

dalam :p

|

| Vulnerability Summary |

Dari gambar diatas tersebut, dapat kita lihat port

mana saja yang bisa kita utak – atik atau bahasa bakunya ya kita hack. Dari

situ dapat dilihat bahwa port yang masih berstatus Critical lebih mudah untuk

kita utak – atik daripada port yang telah medium ataupun high. Jadi saran saya,

apabila anda ingin mengutak – atik suatu situs, lakukanlah tutorial ini terlebih

dahulu dan lihat port mana yang bisa anda hack. Sehingga apabila ada hal yang

tidak diinginkan terjadi, kemungkinan terbesar anda tidak dapat terlacak ;)

Sumber :

·

http://bebas.vlsm.org/v06/Kuliah/SistemOperasi/BUKU/SistemOperasi-4.X-1/ch17s05.html

·

http://temukanpengertian.blogspot.com/2013/01/pengertian-client.html

·

http://zeestuff.wordpress.com/tag/fungsi-nmap/

·

http://zeestuff.wordpress.com/2011/03/01/penggunaan-n-map-di-backtrack/#more-343

·

http://pochubig.blogspot.com/

·

http://budi-aog.blogspot.com/2013/06/network-scanning-dan-probing-ubuntu-1110.html

·

http://like-and-buy.blogspot.com/2013/06/network-scanning-dan-probing.html

·

Modul Prakt1

Network Scanning – Network Scanning dan Probing

0 comments:

Post a Comment